į┌īŹļHąŻł@ŠW(w©Żng)Įj(lu©░)Łh(hu©ón)Š│ųąŻ¼Ė„ĘN╔ŽīėįLå¢æ¬(y©®ng)ė├Ż¼ÜwĖ∙ĮY(ji©”)Ąū╩Ū═©▀^PC║═Ę■äš(w©┤)Ų„ų«ķgĄ─ł¾╬─Į╗╗ź▀MąąĄ─Ż¼Č°ł¾╬─ät╩Ū═©▀^Į╗ōQÖCŻ¼┬Ęė╔Ų„Ą╚Ė„ĘNŠW(w©Żng)Įj(lu©░)įO(sh©©)éõ▀Mąąé„▌ö?sh©┤)─ĪŻļSų°ŠW(w©Żng)Įj(lu©░)Ą─Ųš╝░Ż¼ŠW(w©Żng)Įj(lu©░)░▓╚½å¢Ņ}╚šęµ═╗│÷Ż¼╚ńĖ„ĘNßśī”Į╗ōQÖCĄ─É║ęŌ╣źō¶Īó▓ĪČŠ╦┴┼░Ą╚Ą╚Ż¼ī”š²│ŻĄ─ŠW(w©Żng)Įj(lu©░)═©ėŹįņ│╔║▄┤¾ė░ĒæĪŻęį╔ŽĘNĘNįŁę“╩╣Ą├ąĶę¬ī”ŠW(w©Żng)Įj(lu©░)ųąĄ─öĄ(sh©┤)ō■(j©┤)┴„▀Mąą▒O(ji©Īn)┐žĪó┐žųŲŻ¼┤_▒ŻŠW(w©Żng)Įj(lu©░)▀\ąą░▓╚½Ż¼╗“?q©▒)ó░▓╚½’L(f©źng)ļUĮĄĄ═ĄĮūŅĄ═│╠Č╚ĪŻ

ACL╝╝ąg(sh©┤)Ęų╬÷

ACLĖ∙ō■(j©┤)╩╣ė├ĘĮ╩ĮĄ─▓╗═¼ų„ę¬Ęų×ķā╔┤¾ŅÉą═Ż║░▓╚½ACL║═QoS ACLĪŻ▒Š╬─ų„ę¬ĮķĮB░▓╚½ACLĪŻ

░▓╚½ACLų„ę¬Ęų×ķā╔┤¾ŅÉą═Ż║╗∙ė┌Įė┐┌Ą─ACL║═╗∙ė┌VLANĄ─ACLĪŻ

╗∙ė┌Įė┐┌Ą─ACLŻ¼ŅÖ├¹╦╝┴xŻ¼ACLĄ─▀\ė├ī”Ž¾╩ŪĮė┐┌Ż¼▀@└’Ą─Č╦┐┌░³║¼Ą─ĘNŅÉ║▄ČÓŻ¼ų„ę¬Ęų×ķČ■īėĮė┐┌║═╚²īėĮė┐┌ĪŻ▀\ė├ė┌Č■īėĮė┐┌Ą─ACLėų▒╗ĘQ×ķPort ACL╗“╗∙ė┌Č■īėĮė┐┌Ą─ACLŻ¼▀\ė├ė┌╚²īėĮė┐┌Ą─ACLėųĘQ×ķ╗∙ė┌╚²īėĮė┐┌Ą─ACLĪŻČ■īėĮė┐┌ų„ę¬░³└©Access┐┌Ż¼Trunk┐┌Ż¼L2 AP┐┌ĪŻ╚²īėĮė┐┌ų„ę¬░³└©Routed PortŻ¼SVI┐┌Ż¼L3 AP┐┌ĪŻ▓╗═¼īė┤╬Ą─Į╗ōQÖC╦∙ų¦│ųĄ─Įė┐┌ŅÉą═ĘČć·▓╗═¼ĪŻ

╗∙ė┌VLANĄ─ACLŻ¼ACLĄ─▀\ė├ī”Ž¾╩ŪVLANŻ¼ėųĘQ×ķVACLĪŻ║åå╬Ą─šfŠ═╩Ū╚ń╣¹ę╗éĆVLAN▀\ė├╔Žę╗éĆACLŻ¼«ö(d©Īng)ėął¾╬─▀M╚ļ╗“š▀ļxķ_▀@éĆVLANĢrŻ¼Š═ę¬╩▄ĄĮįōACLĄ─▀^×VĪŻŽ┬╬─įö╝ÜĮķĮBįŁ└ĒĪŻ

░▓╚½ACLĘNŅÉ

ACLĄ─ų„ę¬╣”─▄Š═╩Ū▀^×Vł¾╬─Ż¼─ŪACL╩ŪĖ∙ō■(j©┤)╩▓├┤üĒģ^(q©▒)Ęų──ą®ł¾╬─ąĶę¬▀^×VŻ¼──ą®▓╗ąĶꬥ──žŻ┐Š═╩ŪĖ∙ō■(j©┤)ł¾╬─ųąĄ─╠žČ©ą┼ŽóĪŻ▀@ą®╠žČ©ą┼Žóę╗░Ń╩Ūł¾╬─ųąĄ─IPŻ¼MACŻ¼Č■īėģf(xi©”)ūhŅÉą═Ż¼╚²īėģf(xi©”)ūhŅÉą═Ż¼TOSŻ¼VIDĄ╚Ą╚ĪŻ

Ė∙ō■(j©┤)┐╔ęįŲź┼õĄ─ą┼ŽóĄ─▓╗═¼Ż¼ACLėąęįŽ┬6ĘNŅÉą═Ż║IP ś╦(bi©Īo)£╩(zh©│n)ACLŻ¼IP öUš╣ACLŻ¼MAC öUš╣ACLŻ¼EXPERT(īŻ╝ę╝ē) ACLŻ¼ė├æ¶ūįČ©┴xACL(ACL80)Ż¼IPV6 ACL(▀^×VIPV6ł¾╬─)ĪŻ

ACL▀^×Vł¾╬─įŁ└Ē

¤ošō╩Ū╗∙ė┌Č╦┐┌Ą─ACLŻ¼▀Ć╩Ū╗∙ė┌VLANĄ─ACLŻ¼Ųõ╣żū„įŁ└ĒŽÓ═¼ĪŻ

ACL╩Ūė╔ę╗ŽĄ┴ąACEĮM│╔Ż¼├┐éĆACEČ╝ėąę╗éĆ╬©ę╗Ą─ą“┴ą╠¢Ż¼┤·▒Ē╦³Ą─ā×(y©Łu)Ž╚╝ēŻ¼«ö(d©Īng)Į╗ōQÖC╩šĄĮę╗ł¾╬─Ż¼▀MąąĮŌ╬÷║¾Ż¼Š═░┤ššACEĄ─ā×(y©Łu)Ž╚╝ēųę╗Ųź┼õŻ¼╚¶ł¾╬─ā╚(n©©i)╚▌║═─│éĆACEųąĄ─ā╚(n©©i)╚▌Ųź┼õŻ¼ät░┤ššŽÓæ¬(y©®ng)Ą─äėū„╠Ä└ĒŻ¼╚¶▓╗Ę¹║ŽŻ¼ätŲź┼õŽ┬ę╗ŚlACEŻ¼ų▒ĄĮŲź┼õĄĮ║Ž▀mĄ─ACEĪŻ╚¶ł¾╬─Ę¹║Ž─│éĆACEČ©┴xĄ─ā╚(n©©i)╚▌Ż¼ätł¾╬─▓╗į┘Ųź┼õ▀@ŚlACEų«║¾Ą─╦∙ėąACEĪŻšł┐┤ęįŽ┬ACLŻ║

ip access-list extended example

10 deny ip host 192.168.1.1 any

20 permit ip host 192.168.1.1 any

▀@ŚlACLŠ▀ėąā╔éĆACEŻ¼Ą½▀@ā╔éĆACEī”═¼ę╗ĘNł¾╬─Ą─äėū„ģs╩ŪŽÓĘ┤Ą─ĪŻ═¼śė╩Ūßśī”į┤IP╩Ū192.168.1.1Ą─IPł¾╬─Ż¼ę╗Śl╩Ūį╩įS▐D(zhu©Żn)░l(f©Ī)Ż¼┴Ēę╗Śl╩Ū▀^×VįōŅÉą═ł¾╬─ĪŻ▀@ā╔ŚlACE╬©ę╗Ą─ģ^(q©▒)äeŠ═╩Ū╦³éāĄ─ā×(y©Łu)Ž╚╝ēĪŻ

«ö(d©Īng)Į╗ōQÖC╩šĄĮį┤IP╩Ū192.168.1.1Ą─IPł¾╬─ĢrŻ¼ACL░┤ššACEĄ─ā×(y©Łu)Ž╚╝ē▀MąąŲź┼õŻ¼┤╦ĢrŽ╚Ųź┼õą“┴ą╠¢×ķ10Ą─ACEŻ¼░l(f©Ī)¼F(xi©żn)įōł¾╬─Ą─ā╚(n©©i)╚▌┐╔ęįŲź┼õACEĄ─ā╚(n©©i)╚▌Ż¼į┤IP×ķ192.168.1.1Ż¼┤╦Ģr▓ķ┐┤äėū„Ż¼×ķdenyŻ¼╦∙ęįįōł¾╬─▒╗▀^×VŻ¼▓╗į┘▀MąąŲź┼õŻ¼╦∙ęįą“┴ą╠¢×ķ20Ą─ACEø]ėąī”įōł¾╬─▀MąąŲź┼õĪŻ

«ö(d©Īng)Į╗ōQÖCėų╩šĄĮį┤IP╩Ū1.1.1.1Ą─IPł¾╬─ĢrŻ¼ACL▀Ć╩Ū░┤ššACEĄ─ā×(y©Łu)Ž╚╝ē▀MąąŲź┼õŻ¼Ž╚Ųź┼õą“┴ą╠¢×ķ10Ą─ACEŻ¼░l(f©Ī)¼F(xi©żn)ł¾╬─ā╚(n©©i)╚▌║═ACEųąĄ─▓╗Ę¹║ŽŻ¼░┤ššįŁ└ĒŻ¼▓ķ┐┤Ž┬ę╗ŚlACEŻ¼░l(f©Ī)¼F(xi©żn)ā╚(n©©i)╚▌▀Ć╩Ū▓╗Ųź┼õŻ¼Ą½┤╦ĢrACLųąęčø]ėąACE┴╦Ż¼į§├┤▐kŻ┐▀@└’ę¬ūóęŌŻ¼«ö(d©Īng)æ¬(y©®ng)ė├ę╗éĆACLĢrŻ¼Į╗ōQÖCĢ■ūįäėį┌ACLĄ──®╬▓╝ė╔Žę╗ŚlüGŚē╦∙ėął¾╬─Ą─ACEŻ¼Č°ŪęįōACEā×(y©Łu)Ž╚╝ēūŅĄ═Ż¼╩ŪūŅ║¾▓┼Ųź┼õĄ─Ż¼▀@śėę▓╠ßĖ▀┴╦░▓╚½ąįŻ¼ę“┤╦╚ńłD╦∙╩ŠĄ─ACLŻ¼ūŅ║¾▀Ćėą▀@śėę╗ŚlACEŻ║deny ip any anyŻ¼Ūęā×(y©Łu)Ž╚╝ēūŅĄ═Ż¼ę“┤╦┤╦ĢrĮ╗ōQÖC╩šĄĮĄ─į┤IP×ķ1.1.1.1Ą─ł¾╬─Ż¼ūŅ║¾Ųź┼õ▀@ŚlACEŻ¼ā╚(n©©i)╚▌┐╔ęįŲź┼õŻ¼ę“×ķįōACEßśī”╦∙ėąĄ─IPł¾╬─Ż¼┤╦Ģr▓ķ┐┤äėū„╩ŪdenyŻ¼╦∙ęįįōł¾╬─▒╗üGŚēĪŻ

ė╔ė┌ACE╩Ū░┤ššā×(y©Łu)Ž╚╝ēŲź┼õĄ─Ż¼┤╦Ģr╠Ē╝ėę╗Ślą“┴ą╠¢ąĪė┌10Ą─ACEĪŻ

S8600(config)#ip access-list extended example

S8600(config-ext-nacl)#1 permit ip any any

S8600(config-ext-nacl)#end

S8600#show access-lists

ip access-list extended example

1 permit ip any any

10 deny ip host 192.168.1.1 any

20 permit ip host 192.168.1.1 any

äėæB(t©żi)╠Ē╝ė┴╦ę╗Ślą“┴ą╠¢×ķ1Ą─ACEŻ║permit ip any anyŻ¼╦∙ęį«ö(d©Īng)Į╗ōQÖC╩šĄĮ╚╬ęŌIPł¾╬─ĢrŻ¼ė╔ė┌įōACEĄ─ā×(y©Łu)Ž╚╝ēūŅĖ▀Ż¼ūŅā×(y©Łu)Ž╚Ųź┼õŻ¼╦∙ęį╦∙ėąIPł¾╬─Č╝į╩įS▐D(zhu©Żn)░l(f©Ī)Ż¼Č°▓╗Ģ■╚źŲź┼õ║¾├µā╔ŚlACEĪŻ

ACEų«║¾Č╝┐╔ęįŲź┼õę╗éĆĢrķg┤┴Ż¼Č°║¾ACLĢ■Ė∙ō■(j©┤)ŽĄĮy(t©»ng)Ą─ĢrńŖüĒ┤_šJįōACE╩Ūʱ─▄╔·ą¦Ż¼╚ń╣¹įōACEĄ─Ģrķg┤┴ųąęÄ(gu©®)Č©Ą─Ģrķg║═ŽĄĮy(t©»ng)ĢrńŖ▓╗Ę¹║ŽŻ¼ätįōACEŠ═▓╗╔·ą¦Ż¼ę▓Š═╩Ū▓╗▀MąąŲź┼õŻ¼╚ń╣¹ŽÓĘ¹Ż¼ät▀MąąŲź┼õŻ¼Ųź┼õĢrę▓╩Ū░┤ššā×(y©Łu)Ž╚╝ēĻP(gu©Īn)ŽĄ▀MąąŻ¼įŁ└ĒŽÓ═¼ĪŻ╚ńŽ┬╦∙╩ŠŻ║

S8600_V10.3#show clock

Clock: 2008-4-22 9:38:2

S8600_V10.3#show time-range

time-range entry: week_day (active)

periodic Weekdays 9:00 to 18:00

time-range entry: week_end (inactive)

periodic Sunday 9:00 to 18:00

S8600_V10.3#show access-lists

ip access-list extended example

10 permit ip host 1.1.1.1 any time-range week_day (active)

20 deny ip any host 2.2.2.2 time-range week_end (inactive)

╚ń╔Ž╦∙╩ŠŻ¼ACEŻ║permit ip host 1.1.1.1 any╦∙ī”æ¬(y©®ng)Ą─Ģrķg┤┴week_day║═ŽĄĮy(t©»ng)ĢrķgŽÓĘ¹Ż¼ätįōACE╔·ą¦Ż¼shową┼Žó’@╩ŠĀŅæB(t©żi)×ķŻ║activeŻ¼Č°ACEŻ║deny ip any host 2.2.2.2╦∙ī”æ¬(y©®ng)Ģrķg┤┴week_end ║═ŽĄĮy(t©»ng)Ģrķg▓╗Ę¹║ŽŻ¼ät▓╗╔·ą¦Ż¼shową┼Žó’@╩ŠĀŅæB(t©żi)×ķŻ║inactiveŻ¼▀\ė├ĢrįōACEŠ═▓╗ģó┼c▀^×Vł¾╬─ĪŻ

░▓╚½ACLæ¬(y©®ng)ė├ŅÉą═

░▓╚½ACLĘų×ķ╗∙ė┌Įė┐┌║═╗∙ė┌VLANā╔ĘNæ¬(y©®ng)ė├ĪŻ

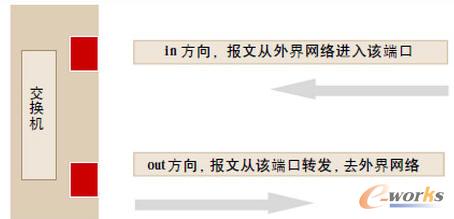

╗∙ė┌Įė┐┌Ą─ACLæ¬(y©®ng)ė├Ż¼ACLĄ─▀\ė├ī”Ž¾╩ŪĮė┐┌Ż¼╔Ž╬─╠ߥĮų„ę¬ėą┴∙ĘNĮė┐┌ŅÉą═ĪŻ«ö(d©Īng)ACL▀\ė├ĄĮĮė┐┌ĢrŻ¼ėąā╔ĘN▀xō±Ż║in║═outŻ¼╝┤▌ö╚ļĘĮŽ“║═▌ö│÷ĘĮŽ“Ż¼▀@└’╦∙ų^Ą─ĘĮŽ“╩Ūßśī”Įė┐┌Č°čįĪŻ╚ńłD1╦∙╩ŠŻ║

łD1 inĘĮŽ“║═outĘĮŽ“Ė┼─Ņ

In║═outšf├„ACLŲū„ė├Ą─╬╗ų├ĪŻInĘĮŽ“šf├„«ö(d©Īng)ł¾╬─Å─═ŌĮńŠW(w©Żng)Įj(lu©░)▀M╚ļįōĮė┐┌ĢrŻ¼ę¬╩▄ĄĮACLĄ─Öz▓ķŻ¼▀^×VĪŻOutĘĮŽ“šf├„«ö(d©Īng)ł¾╬─Å─įōĮė┐┌▐D(zhu©Żn)░l(f©Ī)Ż¼£╩(zh©│n)éõŪ░═∙═ŌĮńŠW(w©Żng)Įj(lu©░)ĢrŻ¼ę¬╩▄ĄĮACLĄ─Öz▓ķŻ¼▀^×VĪŻ

╗∙ė┌VLANĄ─ACLæ¬(y©®ng)ė├Ż¼ACLĄ─▀\ė├ī”Ž¾╩ŪVLANŻ¼═¼śė╗∙ė┌VLANĄ─ACLę▓ėąin║═outĘĮŽ“Ż¼Ą½║═╗∙ė┌Įė┐┌Ą─ACLæ¬(y©®ng)ė├Ą─in║═out▓╗═¼Ą─╩ŪŻ¼▀@└’╦∙ų^Ą─in║═outĘĮŽ“╩Ūßśī”VLANČ°čįĄ─Ż¼▓╗╩Ūßśī”Įė┐┌Č°čįĄ─ĪŻ╚ńłD2╦∙╩ŠŻ║

łD2 ╗∙ė┌VLANæ¬(y©®ng)ė├Ą─įŁ└ĒłD

╚¶į┌VLAN 1╔Žæ¬(y©®ng)ė├ę╗éĆACLŻ¼«ö(d©Īng)ł¾╬─Å─ī┘ė┌VLAN 1Ą─Įė┐┌▀M╚ļĮ╗ōQÖCŻ¼ŽÓ«ö(d©Īng)ė┌▀M╚ļVLAN 1Ż¼Š═╩ŪinĘĮŽ“Ż¼┤╦Ģrę¬╩▄ĄĮįōVACLĄ─▀^×VŻ¼Öz▓ķĪŻ«ö(d©Īng)ł¾╬─Å─ī┘ė┌VLAN 1Ą─Įė┐┌▐D(zhu©Żn)░l(f©Ī)ĢrŻ¼ė╔ė┌įōČ╦┐┌ī┘ė┌VLAN 1Ż¼▓╗╦Ń╩Ūļxķ_VLAN1Ż¼ę“┤╦▓╗╩▄ĄĮVACL▀^×VĪŻ«ö(d©Īng)ł¾╬─═©▀^┬Ęė╔Ż¼Å─ī┘ė┌VLAN1Ą─Įė┐┌┬Ęė╔ĄĮī┘ė┌VLAN 2Ą─Įė┐┌ĢrŻ¼┤╦ĢrŽÓ«ö(d©Īng)ė┌ļxķ_VLAN 1Ż¼Š═╩ŪoutĘĮŽ“Ż¼ę¬╩▄ĄĮVACLĄ─▀^×VĪŻ

«ö(d©Īng)VLANæ¬(y©®ng)ė├ę╗éĆACLŻ¼─Ū├┤▀M╚ļVLAN║═ļxķ_VLANĄ─ł¾╬─Č╝╩▄ĄĮVACLĄ─Ž▐ųŲŻ¼▀^×VĪŻ▀@ę▓║═╗∙ė┌Įė┐┌Ą─ACL▓╗═¼ĪŻ

╗∙ė┌VLANĄ─ACL╚▌ęū║═æ¬(y©®ng)ė├į┌╚²īėĮė┐┌SVI┐┌╔ŽĄ─ACL╗ņŽ²ĪŻ▀@ā╔š▀Ą─īė┤╬▓╗═¼Ż¼╗∙ė┌VLANĄ─ACLŻ¼ė╔ė┌VLAN╩ŪČ■īėĖ┼─ŅŻ¼╦∙ęįų„ę¬▀^×VVLAN╦∙ī┘Č■īėĮė┐┌╩šĄĮĄ─ł¾╬─ĪŻČ°SVI╩Ūę╗éĆ╚²īė▀ē▌ŗĮė┐┌Ż¼æ¬(y©®ng)ė├į┌SVI╔ŽĄ─ACL╩Ū╗∙ė┌╚²īėĮė┐┌Ą─ACLŻ¼ų„ę¬▀^×V═©▀^┬Ęė╔▐D(zhu©Żn)░l(f©Ī)Ą─ł¾╬─ĪŻ╚¶VLAN╩Ūę╗éĆPrivate VLANŻ¼ät¤oĘ©▀\ė├VACL║═╗∙ė┌SVIĄ─ACLŻ¼╚¶VLAN╩ŪSuper VLANŻ¼ät║═Ųš═©VLANŽÓ═¼ĪŻ

īŹļHæ¬(y©®ng)ė├┼c░Ė└²Ęų╬÷

ęįĄõą═Ą─Ė▀ąŻĮŌøQĘĮ░Ė×ķ└²ĪŻį┌įōĘĮ░ĖųąŻ¼ęįõJĮ▌S26ŽĄ┴ąū„×ķĮė╚ļīėĮ╗ōQÖC▀BĮėĖ„į║ŽĄPCŻ¼Ė„į║ŽĄĮė╚ļīėĮ╗ōQÖCS26═©▀^Trunk┐┌╔Ž▀BģRŠ█īėĮ╗ōQÖCS57Ż¼S57╔Žėą▓╗═¼VLANĘųäeĖ¶ļxĖ„éĆį║ŽĄĪŻõJĮ▌S86ū„×ķ║╦ą─īėĮ╗ōQÖCŽ┬▀BS57▀MąąĖ▀╦┘▐D(zhu©Żn)░l(f©Ī)Ż¼▓ó▀BĮėĖ„ĘNĘ■äš(w©┤)Ų„Ż¼╚ńFTPĪóHTTPĘ■äš(w©┤)Ų„Ą╚Ż¼ūŅ║¾═©▀^Ę└╗ē”┼cInternetŽÓ▀BĪŻ

ąŻł@ŠW(w©Żng)ī”ACLæ¬(y©®ng)ė├═©│ŻėąęįŽ┬ąĶŪ¾Ż║

1Ż«S26╦∙▀BĮėĖ„į║ŽĄPCŻ¼ę╗éĆĮė┐┌ų╗į╩įSę╗┼_║ŽĘ©PCĮė╚ļŻ¼▓╗į╩įSŲõ╦¹įO(sh©©)éõĮė╚ļĪŻ

2Ż«Ė„éĆį║ŽĄķg▓╗─▄╗źŽÓįLå¢║═╣▓ŽĒ╬─╝■Ż¼╝┤▓╗į╩įSĖ„VLANķgöĄ(sh©┤)ō■(j©┤)┴„═©▀^ĪŻ

3Ż«Internt▓ĪČŠ¤o╠Ä▓╗į┌Ż¼ąĶę¬ĘŌČ┬Ė„ĘN▓ĪČŠ│Żė├Č╦┐┌Ż¼ęį▒ŻšŽā╚(n©©i)ŠW(w©Żng)░▓╚½ĪŻ

4Ż«ų╗į╩įSąŻł@ā╚(n©©i)▓┐PCī”ąŻł@Ę■äš(w©┤)Ų„▀MąąįLå¢Ż¼Š▄Į^═Ō▓┐PCĄ─įLå¢ĪŻ

5Ż«Ė„į║ŽĄPC▒žĒÜį┌▓╗═¼Ą─VLANųąŻ¼ęį£p╔┘ÅV▓źŻ¼ČÓ▓źöĄ(sh©┤)ō■(j©┤)┴„ī”ŠW(w©Żng)Įj(lu©░)Ą─ė░ĒæĪŻ

ßśī”ęį╔ŽąĶŪ¾Ż¼╬ęéā┐╔ęį═©▀^ęįŽ┬Š▀¾w┼õų├Ż¼įO(sh©©)ų├ACLæ¬(y©®ng)ė├Ż║

║╦ą─īėĮ╗ōQÖCS86ĻP(gu©Īn)µI┼õų├

ip access-list extended Virus_Defence

10 deny tcp any any eq 69 //▀^×V╚╬║╬─┐Ą─Č╦┐┌×ķ69Ą─TCPł¾╬─

20 deny tcp any eq 69 any //▀^×V╚╬║╬į┤Č╦┐┌×ķ69Ą─TCPł¾╬─

30 deny tcp any any eq 4444

40 deny tcp any eq 4444 any

50 deny tcp any any eq 135

60 deny tcp any eq 135 any

70 deny tcp any any eq 136

80 deny tcp any eq 136 any

90 deny tcp any any eq 137

100 deny tcp any eq 137 any

110 deny tcp any any eq 138

120 deny tcp any eq 138 any

130 deny tcp any any eq 139

140 deny tcp any eq 139 any

150 deny tcp any any eq 445

160 deny tcp any eq 445 any

170 deny tcp any any eq 593

180 deny tcp any eq 593 any

190 deny tcp any any eq 5554

200 deny tcp any eq 5554 any

210 deny tcp any any eq 9995

220 deny tcp any eq 9995 any

230 deny tcp any any eq 9996

240 deny tcp any eq 9996 any

250 deny udp any any eq 135

260 deny udp any eq 135 any

270 deny udp any any eq 136

280 deny udp any eq 136 any

290 deny udp any any eq netbios-ns

300 deny udp any eq netbios-ns any

310 deny udp any any eq netbios-dgm

320 deny udp any eq netbios-dgm any

330 deny udp any any eq netbios-ss

340 deny udp any eq netbios-ss any

350 deny udp any any eq 445

360 deny udp any eq 445 any

370 deny udp any any eq tftp

380 deny udp any eq tftp any

390 deny udp any any eq 593

400 deny udp any eq 593 any

410 deny udp any any eq 1433

420 deny udp any eq 1433 any

430 deny udp any any eq 1434

440 deny udp any eq 1434 any

450 permit tcp any any

460 permit udp any any

470 permit ip any any

ģRŠ█īėĮ╗ōQÖCS57ĻP(gu©Īn)µI┼õų├

S5750#sh run

vlan 1

!

vlan 2

!

vlan 3

!

vlan 4

!

ip access-list extended inter_vlan_access1 //▓╗į╩įSVLAN2║═VLAN3Ą─PC

╗źįL

10 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

20 permit ip any any

!

ip access-list extended inter_vlan_access2 //▓╗į╩įSVLAN3║═VLAN2Ą─PC

╗źįL

10 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

20 permit ip any any

!

interface GigabitEthernet 0/22

switchport mode trunk

ip access-group inter_vlan_access1 in //(┐╔▀x)Į¹ų╣VLANķg╗źįL

!

interface GigabitEthernet 0/23

switchport mode trunk

ip access-group inter_vlan_access2 in //(┐╔▀x)Į¹ų╣VLANķg╗źįL

!

interface GigabitEthernet 0/24

switchport mode trunk

!

interface VLAN 2

no ip proxy-arp

ip access-group inter_vlan_access1 in //Į¹ų╣VLANķg╗źįLŻ¼░┤ššįŁät▓╗╩╣

ė├VACL

ip address 192.168.1.100 255.255.255.0

!

interface VLAN 3

no ip proxy-arp

ip access-group inter_vlan_access2 in //Į¹ų╣VLANķg╗źįLŻ¼░┤ššįŁät▓╗╩╣

ė├VACL

ip address 192.168.2.100 255.255.255.0

!

interface VLAN 4

no ip proxy-arp

ip address 192.168.4.1 255.255.255.0

!

End

Įė╚ļīėĮ╗ōQÖCS26ĻP(gu©Īn)µI┼õų├

S26_1#sh run

vlan 1

!

vlan 2

!

ip access-list standard 1 //ę╗éĆĮė┐┌ų╗į╩įSĮė╚ļPCĄ─IPĄžųĘ×ķŻ║192.168.

1.2

10 permit host 192.168.1.2

20 deny any

!

ip access-list standard 2//ę╗éĆĮė┐┌ų╗į╩įSĮė╚ļPCĄ─IPĄžųĘ×ķŻ║192.168.1.3

10 permit host 192.168.1.3

20 deny any

!

mac access-list extended 700 //ę╗éĆĮė┐┌ų╗į╩įSĮė╚ļPCĄ─MACĄžųĘ×ķŻ║

0000.0000.0001

10 permit host 0000.0000.0001 any etype-any

20 deny any any etype-any

!

mac access-list extended 701 //ę╗éĆĮė┐┌ų╗į╩įSĮė╚ļPCĄ─MACĄžųĘ×ķŻ║0000.

0000.0002

10 permit host 0000.0000.0002 any etype-any

20 deny any any etype-any

!

hostname S26_1

interface FastEthernet 0/1

switchport access vlan 2

ip access-group 1 in //├┐éĆĮė┐┌ų╗į╩įSę╗éĆIPĄžųĘ

!

interface FastEthernet 0/2

switchport access vlan 2

ip access-group 2 in //├┐éĆĮė┐┌ų╗į╩įSę╗éĆIPĄžųĘ

!

interface FastEthernet 0/3

switchport access vlan 2

mac access-group 700 in //(┐╔▀x)├┐éĆĮė┐┌ų╗į╩įSę╗éĆMACĄžųĘ

!

interface FastEthernet 0/4

switchport access vlan 2

mac access-group 701 in //(┐╔▀x)├┐éĆĮė┐┌ų╗į╩įSę╗éĆMACĄžųĘ

═©▀^īŹļH£yįć▒Ē├„Ż¼õJĮ▌Į╗ōQÖCĄ─ACL╣”─▄Ż¼┐╔ęįėąą¦Ę└ų╣▓ĪČŠĪóĘ└ų╣É║ęŌ╣źō¶Īó┐žųŲVLANķgöĄ(sh©┤)ō■(j©┤)┴„Īó┐žųŲĘ■äš(w©┤)Ų„Ą─įLå¢Īó┐žųŲė├æ¶Įė╚ļĄ╚Ż¼┐╔ęįØMūŃæ¬(y©®ng)ė├Ą─ąĶŪ¾ĪŻ

║╦ą─ĻP(gu©Īn)ūóŻ║═ž▓ĮERPŽĄĮy(t©»ng)ŲĮ┼_╩ŪĖ▓╔w┴╦▒ŖČÓĄ─śI(y©©)äš(w©┤)ŅI(l©½ng)ė“ĪóąąśI(y©©)æ¬(y©®ng)ė├Ż¼╠N║Ł┴╦žSĖ╗Ą─ERP╣▄└Ē╦╝ŽļŻ¼╝»│╔┴╦ERP▄ø╝■śI(y©©)äš(w©┤)╣▄└Ē└Ē─ŅŻ¼╣”─▄╔µ╝░╣®æ¬(y©®ng)µ£Īó│╔▒ŠĪóųŲįņĪóCRMĪóHRĄ╚▒ŖČÓśI(y©©)äš(w©┤)ŅI(l©½ng)ė“Ą─╣▄└ĒŻ¼╚½├µ║Ł╔w┴╦Ų¾śI(y©©)ĻP(gu©Īn)ūóERP╣▄└ĒŽĄĮy(t©»ng)Ą─║╦ą─ŅI(l©½ng)ė“Ż¼╩Ū▒ŖČÓųąąĪŲ¾śI(y©©)ą┼Žó╗»Į©įO(sh©©)╩ū▀xĄ─ERP╣▄└Ē▄ø╝■ą┼┘ćŲĘ┼ŲĪŻ

▐D(zhu©Żn)▌dšłūó├„│÷╠ÄŻ║═ž▓ĮERP┘YėŹŠW(w©Żng)http://m.vmgcyvh.cn/

▒Š╬─ś╦(bi©Īo)Ņ}Ż║ACLæ¬(y©®ng)ė├╝╝ąg(sh©┤)┼c┼õų├īŹ└²

▒Š╬─ŠW(w©Żng)ųĘŻ║http://m.vmgcyvh.cn/html/support/1112155401.html