引言

數(shù)據(jù)中心是通過對大量計算機、存儲設(shè)備、網(wǎng)絡(luò)設(shè)備、系統(tǒng)應(yīng)用等資源進(jìn)行整合、監(jiān)控、管理,從而為多用戶提供集中的平臺、計算、存儲、網(wǎng)絡(luò)、應(yīng)用等服務(wù)的一整套設(shè)施,可以是企業(yè)專有,也可以是多租戶共享。作為各種關(guān)鍵信息保存、處理的樞紐,數(shù)據(jù)中心的安全必須得到確保,其中網(wǎng)絡(luò)安全是一個重要的方面。

近年來,隨著數(shù)據(jù)中心規(guī)模的不斷擴大,為了提高資源利用率、降低成本、便于管理和增強安全可用性,越來越多的企業(yè)在數(shù)據(jù)中心構(gòu)建中采用虛擬化技術(shù),包括服務(wù)器虛擬化、存儲虛擬化和網(wǎng)絡(luò)虛擬化等。數(shù)據(jù)中心虛擬化給網(wǎng)絡(luò)架構(gòu)帶來的改變包括網(wǎng)絡(luò)規(guī)模擴大、更高的網(wǎng)絡(luò)帶寬需求、網(wǎng)絡(luò)設(shè)備利用率提高、傳統(tǒng)網(wǎng)絡(luò)邊界的消失、系統(tǒng)管理員與網(wǎng)絡(luò)管理員職責(zé)模糊等等。上述變化對于傳統(tǒng)的邊界網(wǎng)絡(luò)安全設(shè)備而言,意味著成本的提高和監(jiān)管力度的降低。為了更清楚地感知虛擬機網(wǎng)絡(luò)流量、把握虛擬化后的網(wǎng)絡(luò)邊界、進(jìn)行安全管控,業(yè)界和學(xué)術(shù)界均有技術(shù)和解決方案提出。本文將上述技術(shù)分為虛機態(tài)網(wǎng)絡(luò)安全設(shè)備技術(shù)、物理設(shè)備處理虛機流量技術(shù)(VN Tag和VEPA)和軟件定義網(wǎng)絡(luò)技術(shù)(基于OpenFlow)三個方面,并對這些技術(shù)進(jìn)行了深入的研究和探討。

1 數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化技術(shù)現(xiàn)狀

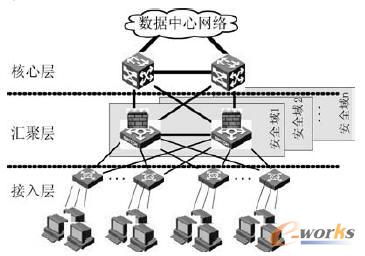

傳統(tǒng)的數(shù)據(jù)中心網(wǎng)絡(luò)以單臺主機設(shè)備為最小單位進(jìn)行構(gòu)建,架構(gòu)可以抽象為接入層、匯聚層和核心層三個層次。網(wǎng)絡(luò)安全的確保主要采取安全域劃分、邊界防護(hù)的方式,網(wǎng)絡(luò)安全設(shè)備主要部署在匯聚層,如圖1所示。服務(wù)器虛擬化技術(shù)使得單臺宿主服務(wù)器上能夠運行多臺虛擬機。近年來,基于x86架構(gòu)的服務(wù)器虛擬化技術(shù)不斷發(fā)展,應(yīng)用不斷深入。市場研究公司Gartner的報告表明2008年,18%的服務(wù)器工作負(fù)載已經(jīng)虛擬化,到2012年,這個數(shù)字將達(dá)到50%,到2016年,80%的x86架構(gòu)服務(wù)器工作負(fù)載會運行在虛擬機上。

數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化需求是伴隨著服務(wù)器虛擬化的發(fā)展、應(yīng)用而產(chǎn)生的,主要原因有:

(1)單臺宿主服務(wù)器上部署幾十臺虛擬機,這些虛擬機間有一定的網(wǎng)絡(luò)拓?fù)洌⑶彝ǔ6夹枰獙ν獠烤W(wǎng)絡(luò)進(jìn)行訪問。

(2)數(shù)據(jù)中心服務(wù)器規(guī)模多以千、萬臺計算,并且多數(shù)流量發(fā)生在數(shù)據(jù)中心內(nèi)部(據(jù)Gartner預(yù)測,到2014年,數(shù)據(jù)中心網(wǎng)絡(luò)流量的80%是東西向的),因此需要更高的網(wǎng)絡(luò)帶寬和更多的網(wǎng)絡(luò)接口。

(3)將虛擬機從一臺宿主服務(wù)器向另一臺宿主服務(wù)器進(jìn)行動態(tài)遷移時,需要保持IP地址、會話狀態(tài)以保證業(yè)務(wù)不中斷,因此虛擬機遷移要在二層網(wǎng)絡(luò)中進(jìn)行。

圖1 傳統(tǒng)數(shù)據(jù)中心網(wǎng)絡(luò)及安全

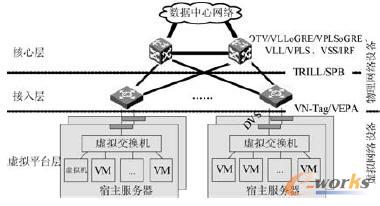

上述原因推動著數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化技術(shù)的發(fā)展:(1)為了滿足虛擬機連網(wǎng)的需求,網(wǎng)絡(luò)功能已經(jīng)由服務(wù)器外圍滲透到宿主服務(wù)器內(nèi)部,可以在宿主服務(wù)器上運行軟件形態(tài)的虛擬交換機,相關(guān)技術(shù)有VMware的vSwitch、分布式vSwitch和Cisco的Nexus1000v等;也可以將所有的虛擬機的網(wǎng)絡(luò)流量送至宿主服務(wù)器之外,由外部的物理交換機進(jìn)行處理,相關(guān)技術(shù)包括Cisco的VNTag和HP的VEPA。這些技術(shù)部署在虛擬平臺層或接入層。(2)傳統(tǒng)的三層網(wǎng)絡(luò)架構(gòu)配置復(fù)雜、轉(zhuǎn)發(fā)延遲較高、百兆接入層帶寬已經(jīng)不能滿足多臺虛擬機同時聯(lián)網(wǎng)的需求,因而數(shù)據(jù)中心網(wǎng)絡(luò)架構(gòu)開始向由千兆/萬兆接入層和萬兆/十萬兆核心層組成的二層網(wǎng)絡(luò)架構(gòu)發(fā)展,如圖2所示。(3)虛擬機的動態(tài)遷移可能是跨數(shù)據(jù)中心的不同宿主服務(wù)器,也可能是跨不同的數(shù)據(jù)中心,因此為了正確、靈活地實現(xiàn)虛擬機動態(tài)遷移,需要在數(shù)據(jù)中心以及跨數(shù)據(jù)中心實現(xiàn)二層網(wǎng)絡(luò)的部署。單一數(shù)據(jù)中心內(nèi)的二層網(wǎng)絡(luò)實現(xiàn)技術(shù)主要包括上述的分布式vSwitch,將多臺交換機集成為一臺交換機的VSS(虛擬交換系統(tǒng),Cisco的專有技術(shù))和IRF(智能彈性架構(gòu),H3C的專有技術(shù)),以及實現(xiàn)二層多路徑轉(zhuǎn)發(fā)的TRILL(多鏈路透明互聯(lián),IETF提出)和SPB(最短路徑橋接,IEEE提出,802.1aq標(biāo)準(zhǔn)),這些技術(shù)部署在接入層或核心層;跨數(shù)據(jù)中心的二層網(wǎng)絡(luò)實現(xiàn)技術(shù)主要包括在IP網(wǎng)絡(luò)上建立隧道的OTV(覆蓋傳輸虛擬化,Cisco的專有技術(shù))和VLLoGRE/VPLSoGRE(H3C的開放標(biāo)準(zhǔn)),以及MPLS網(wǎng)絡(luò)上的VLL/VPLS技術(shù),這些技術(shù)部署在核心層。

圖2 數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化及實現(xiàn)技術(shù)架構(gòu)

2 數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化影響分析

數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化技術(shù)一方面滿足了數(shù)據(jù)中心虛擬化大趨勢下各種資源互聯(lián)、虛擬機動態(tài)遷移、服務(wù)器集群構(gòu)建等的需求,另一方面也給一些傳統(tǒng)的數(shù)據(jù)中心業(yè)務(wù)(特別是安全)帶來了一定的影響,這些影響進(jìn)一步推動著網(wǎng)絡(luò)虛擬化技術(shù)和其他相關(guān)技術(shù)的發(fā)展,簡要分析如下:

(1)為了實現(xiàn)虛擬機聯(lián)網(wǎng),通常在服務(wù)器虛擬化平臺的VMM(虛擬機監(jiān)控器)上運行軟件形態(tài)的網(wǎng)橋或交換機,例如VMware的vSwitch、分布式vSwitch、Xen的網(wǎng)橋等,這種方法被稱為VEB(虛擬以太網(wǎng)橋)。軟件形態(tài)的虛擬交換機的下行端口與虛擬機的虛擬網(wǎng)卡相連,上行端口與宿主服務(wù)器的物理網(wǎng)卡相連,轉(zhuǎn)發(fā)功能與物理的二層交換機基本相同,即同一虛擬交換機端口組的虛擬機間的網(wǎng)絡(luò)流量由虛擬交換機轉(zhuǎn)發(fā),不流出宿主服務(wù)器,而其他網(wǎng)絡(luò)流量發(fā)往宿主服務(wù)器外部的物理交換機轉(zhuǎn)發(fā)。軟件交換機的優(yōu)點是實現(xiàn)簡單、使用靈活、節(jié)約物理設(shè)備成本、宿主機內(nèi)轉(zhuǎn)發(fā)速度快,但同時也存在不足,包括消耗宿主服務(wù)器資源,缺少對流量統(tǒng)計、端口安全、ACL、QoS支持,因此不能很好地實現(xiàn)網(wǎng)絡(luò)監(jiān)管。

(2)網(wǎng)絡(luò)虛擬化技術(shù)使得網(wǎng)絡(luò)邊緣向宿主服務(wù)器內(nèi)部延伸,部分虛擬機間的流量可以由虛擬交換機轉(zhuǎn)發(fā)而不流經(jīng)外部的網(wǎng)絡(luò)設(shè)備,傳統(tǒng)的邊界網(wǎng)絡(luò)安全設(shè)備,例如防火墻、IPS、UTM等不能全面了解宿主服務(wù)器內(nèi)部的網(wǎng)絡(luò)拓?fù)洌瑹o法對宿主服務(wù)器內(nèi)部轉(zhuǎn)發(fā)的網(wǎng)絡(luò)流量進(jìn)行有效地監(jiān)管。

(3)虛擬交換機屬于網(wǎng)絡(luò)的范疇,然而由于其管理工具與服務(wù)器虛擬化工具集成,多由系統(tǒng)管理員來設(shè)置,造成系統(tǒng)管理員與網(wǎng)絡(luò)管理員職責(zé)模糊,容易出問題,并且出問題后難于追責(zé)。

總的來說,上述影響產(chǎn)生的原因在于傳統(tǒng)的邊界網(wǎng)絡(luò)(安全)設(shè)備無法深入到宿主服務(wù)器內(nèi)部對延伸的網(wǎng)絡(luò)邊界進(jìn)行深度掌控,造成監(jiān)管力度降低。為了解決這一問題,業(yè)界和學(xué)術(shù)界均提出了技術(shù)和解決方案,本文稱之為邊界感知安全技術(shù),并分為三類進(jìn)行深入探討。

3 網(wǎng)絡(luò)虛擬化邊界感知安全技術(shù)

3.1 虛機態(tài)網(wǎng)絡(luò)安全設(shè)備技術(shù)

虛機態(tài)網(wǎng)絡(luò)安全設(shè)備是指傳統(tǒng)的硬件網(wǎng)絡(luò)安全設(shè)備(防火墻、IPS、UTM、防病毒網(wǎng)關(guān)等)由運行在服務(wù)器虛擬化平臺上的虛擬機實現(xiàn),用于監(jiān)控其他虛擬機間的網(wǎng)絡(luò)流量。虛機態(tài)安全設(shè)備的功能與硬件設(shè)備完全一致,部署方式采用透明模式、路由模式或混合模式。虛機態(tài)網(wǎng)絡(luò)安全設(shè)備適用于公共數(shù)據(jù)中心多租戶的情況,用戶需要采用私有設(shè)備來保護(hù)自己的網(wǎng)絡(luò),可以隨需獲取、自主配置。基于軟件實現(xiàn)的靈活性,虛機態(tài)網(wǎng)絡(luò)安全設(shè)備可以支持任意的網(wǎng)絡(luò)拓?fù)洌瑢θ我馓摂M機間的網(wǎng)絡(luò)流量進(jìn)行深度監(jiān)控。

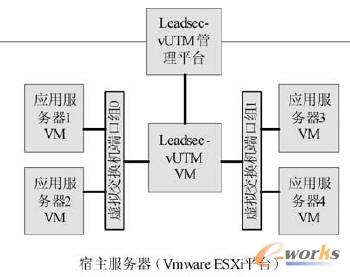

現(xiàn)有的虛機態(tài)網(wǎng)絡(luò)安全設(shè)備產(chǎn)品有美國Fortinet公司的虛擬系列(FortiGateVM、FortiManagerVM、FortiAnalyzerVM、FortiMailVM)和國內(nèi)網(wǎng)御星云的虛擬安全網(wǎng)關(guān)系列(LeadsecvFW、LeadsecvUTM、LeadsecvIPS、LeadsecvAVG、LeadsecvVPN)。圖3以網(wǎng)御星云的LeadsecvUTM產(chǎn)品為例,給出了一種在VMwareESXi平臺上部署的示意圖,圖中的部署方式使得LeadsecvUTM能夠?qū)?yīng)用服務(wù)器1/2與應(yīng)用服務(wù)器3/4間的網(wǎng)絡(luò)流量進(jìn)行深入監(jiān)控,監(jiān)控對象需要跨端口組。

圖3 一種Leadsec vUTM在VMwareESXi上部署的示意圖

3.2 物理設(shè)備處理虛機流量技術(shù)

與上述將網(wǎng)絡(luò)安全向宿主服務(wù)器內(nèi)滲透的思路不同,物理設(shè)備處理虛機流量技術(shù)則是要把所有的虛擬機網(wǎng)絡(luò)流量都發(fā)送到宿主服務(wù)器相連的物理交換機上進(jìn)行轉(zhuǎn)發(fā)處理,使用外部交換機上的流量統(tǒng)計、端口安全、ACL、QoS等功能對虛擬機的網(wǎng)絡(luò)流量進(jìn)行有力的監(jiān)控,代表技術(shù)包括Cisco的VNTag和HP的VEPA。

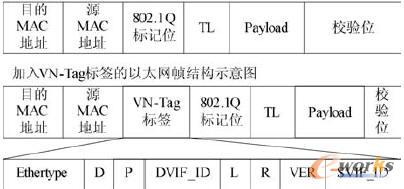

VN Tag是Cisco的專有技術(shù),核心是通過在標(biāo)準(zhǔn)以太網(wǎng)幀上添加VNTag標(biāo)簽來標(biāo)識虛擬機流量,作為外部物理交換機尋址轉(zhuǎn)發(fā)的依據(jù),如圖4所示,其中DVIF_ID、SVIF_ID分別代表目的、源虛擬接口,虛擬接口通常與虛擬機的虛擬網(wǎng)卡相關(guān)聯(lián)。

VN Tag對傳統(tǒng)以太網(wǎng)幀的結(jié)構(gòu)進(jìn)行了擴展,不與現(xiàn)有網(wǎng)絡(luò)協(xié)議沖突,但是也不被傳統(tǒng)網(wǎng)絡(luò)設(shè)備所支持。目前Cisco支持VNTag技術(shù)的網(wǎng)絡(luò)設(shè)備有服務(wù)器物理網(wǎng)卡(Palo網(wǎng)卡,封裝VNTag標(biāo)簽)、服務(wù)器外接入層交換機Nexus5000+Nexus2000。

圖4 VN Tag標(biāo)簽示意圖

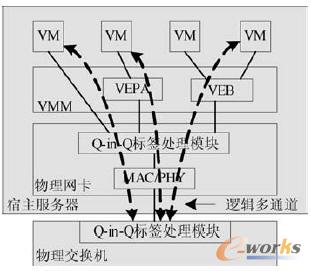

VEPA(虛擬以太網(wǎng)端口匯聚器)是HP提出的技術(shù),通過在服務(wù)器虛擬化平臺的VMM上的VEPA模塊將虛擬機產(chǎn)生的流量全部發(fā)送到相連的物理交換機上進(jìn)行處理,用MAC地址關(guān)聯(lián)虛擬機的流量。基于上述模式,VEPA需要解決的一個問題是當(dāng)相互通信的虛擬機屬于同一臺宿主服務(wù)器時,物理交換機必須支持?jǐn)?shù)據(jù)包從入口返回的功能,由于會影響生成樹協(xié)議的運行,在傳統(tǒng)交換機中該功能通常是被禁止的,因此需要對傳統(tǒng)交換機進(jìn)行軟件升級。

作為對VEPA技術(shù)的加強,HP又提出了多通道技術(shù)。多通道技術(shù)支持VEB、VEPA和虛擬機直接輸入輸出三種流量轉(zhuǎn)發(fā)通道,如圖5所示。為了對三種通道進(jìn)行區(qū)分,需要給數(shù)據(jù)包添加標(biāo)簽。多通道技術(shù)使用了QinQ(802.1ad中定義),也就是在VLAN Tag標(biāo)簽上(802.1q標(biāo)準(zhǔn))上添加了STag標(biāo)簽,達(dá)到對通道進(jìn)行區(qū)分的目的。如果相關(guān)的網(wǎng)絡(luò)設(shè)備不支持QinQ處理,也需要進(jìn)行硬件升級。

圖5 多通道VEPA技術(shù)示意圖

通過VNTag和VEPA技術(shù),外圍物理交換機的流量監(jiān)管、訪問控制等安全功能可以應(yīng)用到虛擬機上,還可以基于該交換機旁路部署其他的網(wǎng)絡(luò)安全設(shè)備作進(jìn)一步的管控。

3.3 軟件定義網(wǎng)絡(luò)技術(shù)(基于OpenFlow)

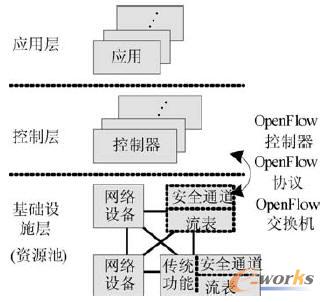

基于OpenFlow的軟件定義網(wǎng)絡(luò)(SDN)技術(shù)是斯坦福大學(xué)的CLEAN Slate項目的研究成果之一,近年來獲得學(xué)術(shù)界與工業(yè)界的廣泛關(guān)注,成為一個數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化發(fā)展方向。SDN技術(shù)打破了傳統(tǒng)數(shù)據(jù)中心的設(shè)備串聯(lián)、層次復(fù)雜、分散管理、協(xié)議專有、協(xié)議眾多的網(wǎng)絡(luò)部署模式,將網(wǎng)絡(luò)架構(gòu)抽象為三個層次:應(yīng)用層、控制層和基礎(chǔ)設(shè)施層,如圖6所示。SDN技術(shù)將數(shù)據(jù)中心網(wǎng)絡(luò)設(shè)備作為資源池,通過中央控制器統(tǒng)一協(xié)調(diào),將應(yīng)用層的網(wǎng)絡(luò)功能快速部署到網(wǎng)絡(luò)資源池中,并且相互隔離、按需分配。OpenFlow是SDN架構(gòu)的控制層和基礎(chǔ)設(shè)施層間的第一個標(biāo)準(zhǔn)通信接口。OpenFlow控制器集中管理網(wǎng)絡(luò),通過OpenFlow協(xié)議對OpenFlow交換機進(jìn)行策略下發(fā)、狀態(tài)監(jiān)控。OpenFlow協(xié)議支持根據(jù)數(shù)據(jù)包的源/目的以太網(wǎng)地址、VLAN標(biāo)識、VLAN優(yōu)先級、MPLS標(biāo)簽、MPLS流量類型、源/目的IPv4地址等信息進(jìn)行轉(zhuǎn)發(fā)策略制定,實現(xiàn)2-4層細(xì)粒度管控。

圖6 基于OpenFlow的SDN技術(shù)架構(gòu)

目前OpenFlow交換機包括軟件形態(tài)的開源OpenvSwitch以及HP等各廠商的硬件產(chǎn)品,前者運行在服務(wù)器虛擬化平臺上,在服務(wù)器內(nèi)部處理虛擬機的流量。

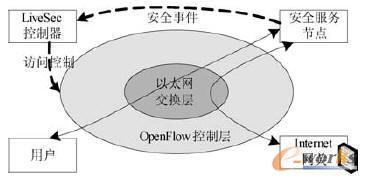

從安全角度來講,基于OpenFlow的SDN技術(shù)不僅能在虛擬交換機層面對虛擬機流量進(jìn)行細(xì)粒度管控,而且能夠通過交換機策略配置隨時隨地部署網(wǎng)絡(luò)安全設(shè)備,并且通過全局管理能力把握網(wǎng)絡(luò)拓?fù)洌且环N綜合的網(wǎng)絡(luò)虛擬化邊界感知安全技術(shù)。清華大學(xué)的LiveSec架構(gòu)是OpenFlow技術(shù)在安全方面的一個應(yīng)用,圖7給出了其交互式訪問控制功能的示意圖。

圖7 LiveSec架構(gòu)交互式訪問控制功能示意圖

3.4 總結(jié)分析

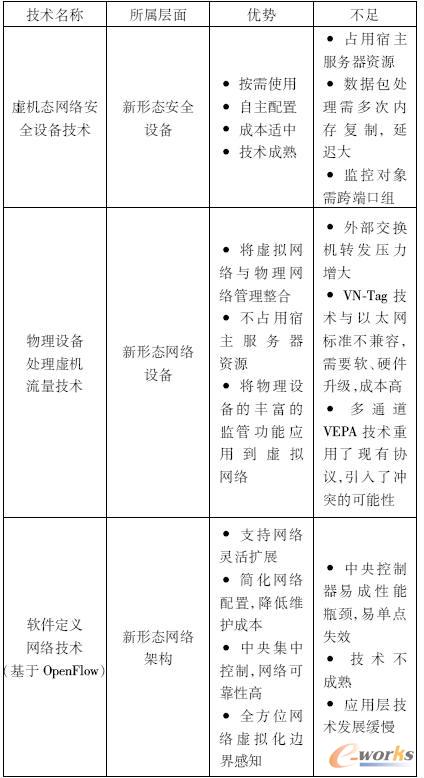

以上介紹了三類網(wǎng)絡(luò)虛擬化邊界感知安全技術(shù),表1給出了對這些技術(shù)的總結(jié)分析。從本質(zhì)上講,這三類技術(shù)分署新形態(tài)安全設(shè)備、新形態(tài)網(wǎng)絡(luò)設(shè)備、新形態(tài)網(wǎng)絡(luò)架構(gòu)三個不同的層面,因此不是互相替代的關(guān)系,而是一種互補的關(guān)系,隨著數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化的不斷深入,必將進(jìn)一步融合、成熟。

表1 數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化邊界感知安全技術(shù)總結(jié)分析

4 數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化技術(shù)及邊界感知安全技術(shù)發(fā)展趨勢

作為數(shù)據(jù)中心虛擬化的一個方面,網(wǎng)絡(luò)虛擬化技術(shù)起步較晚,還處于快速發(fā)展階段。由于網(wǎng)絡(luò)安全技術(shù)建立在網(wǎng)絡(luò)技術(shù)之上,網(wǎng)絡(luò)虛擬化技術(shù)的不成熟,造成了網(wǎng)絡(luò)安全部署方案的模糊。在今后的發(fā)展中,數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化及安全會呈現(xiàn)如下發(fā)展趨勢:

(1)協(xié)議進(jìn)一步簡化 目前的數(shù)據(jù)中心虛擬化技術(shù)更多的是在傳統(tǒng)網(wǎng)絡(luò)的基礎(chǔ)上進(jìn)行擴展,因此需要提出很多保證兼容性的協(xié)議。隨著網(wǎng)絡(luò)架構(gòu)的簡化、網(wǎng)絡(luò)設(shè)備的更新,對這類協(xié)議的需求會逐步減少。

(2)協(xié)議標(biāo)準(zhǔn)化 目前,各大廠商為了搶占話語權(quán),紛紛提出各種技術(shù)和解決方案,往往采用專有協(xié)議,互不兼容,造成用戶難于選擇,網(wǎng)絡(luò)難于擴展。數(shù)據(jù)中心的網(wǎng)絡(luò)規(guī)模是不斷擴大的,在數(shù)據(jù)中心網(wǎng)絡(luò)的擴建中,各廠商產(chǎn)品互通的需求增強,促進(jìn)協(xié)議標(biāo)準(zhǔn)化、開放化。

(3)網(wǎng)絡(luò)安全獨立化 隨著數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化協(xié)議的不斷成熟、開放,網(wǎng)絡(luò)安全(包括物理網(wǎng)絡(luò)安全和虛擬網(wǎng)絡(luò)安全)部署也就有了立足之本。數(shù)據(jù)中心網(wǎng)絡(luò)安全業(yè)務(wù)與網(wǎng)絡(luò)虛擬化、服務(wù)器虛擬化等業(yè)務(wù)不再是緊耦合關(guān)系,可以獨立開展。

(4)邊界感知安全技術(shù)融合、發(fā)展 隨著數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化的廣泛應(yīng)用,邊界感知安全技術(shù)將成為數(shù)據(jù)中心網(wǎng)絡(luò)安全的關(guān)鍵。不同層面的邊界感知安全技術(shù)將通過標(biāo)準(zhǔn)化協(xié)議接口融合為一個整體,成為一種全方位的數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化邊界感知機制。

5 應(yīng)用簡介

上海市政務(wù)網(wǎng)的公共服務(wù)虛擬共享平臺采用了思科統(tǒng)一計算的解決方案,服務(wù)器部分由思科UCS系列的刀片服務(wù)器組成,并由UCSManager對刀片服務(wù)器硬件進(jìn)行統(tǒng)一管理;虛擬化軟件使用vmwarevSphere,由vCenter對所有系統(tǒng)和虛擬機進(jìn)行集中管理;網(wǎng)絡(luò)部分配置思科Nexus5000系列交換機和Nexus1000V分布式虛擬交換機。系統(tǒng)結(jié)構(gòu)圖如圖8、圖9所示。

圖8

圖9

上海市政務(wù)網(wǎng)的上述平臺上,同時使用了物理設(shè)備處理虛機流量技術(shù)和軟件定義網(wǎng)絡(luò)技術(shù)。即通過使用VNTAG技術(shù),為虛機分配獨立的網(wǎng)卡,將流量引入到外部物理交換設(shè)備進(jìn)行統(tǒng)一交換;利用Nexus1000V分布式交換機技術(shù),實現(xiàn)網(wǎng)絡(luò)虛擬化邊界感知,保證所有虛擬機在進(jìn)行動態(tài)遷移時,虛機端口的策略可以一起進(jìn)行遷移,管理員還可以制定自動化策略,使虛擬機在流量高時自動遷徙到網(wǎng)絡(luò)資源更豐富的服務(wù)器上。

6 結(jié)語

近年來,數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化技術(shù)快速發(fā)展,該技術(shù)使得網(wǎng)絡(luò)邊界向宿主服務(wù)器內(nèi)部延伸,為了實現(xiàn)全面的網(wǎng)絡(luò)監(jiān)管,網(wǎng)絡(luò)虛擬化邊界感知安全技術(shù)應(yīng)運而生。本文將現(xiàn)有的邊界感知安全技術(shù)分為虛機態(tài)網(wǎng)絡(luò)安全設(shè)備技術(shù)、物理設(shè)備處理虛機流量技術(shù)(VN Tag和VEPA)和軟件定義網(wǎng)絡(luò)技術(shù)(基于OpenFlow)三類,分別探討了它們原理、所屬的層面、優(yōu)勢、不足和應(yīng)用。在未來的數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化發(fā)展中,不同層面的邊界感知安全技術(shù)必將優(yōu)勢互補,相互融合。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://m.vmgcyvh.cn/

本文標(biāo)題:企業(yè)數(shù)據(jù)中心網(wǎng)絡(luò)虛擬化環(huán)境中邊界感知安全技術(shù)和應(yīng)用

本文轉(zhuǎn)自:e-works制造業(yè)信息化門戶網(wǎng)

本文來源于互聯(lián)網(wǎng),拓步ERP資訊網(wǎng)本著傳播知識、有益學(xué)習(xí)和研究的目的進(jìn)行的轉(zhuǎn)載,為網(wǎng)友免費提供,并盡力標(biāo)明作者與出處,如有著作權(quán)人或出版方提出異議,本站將立即刪除。如果您對文章轉(zhuǎn)載有任何疑問請告之我們,以便我們及時糾正。聯(lián)系方式:QQ:10877846 Tel:0755-26405298。